在Android开发与设备管理中,ADB(Android Debug Bridge)作为核心调试工具,其正确下载与安全操作直接影响开发效率与系统安全。本文系统解析ADB工具的官方资源获取途径、第三方可信渠道选择策略,以及从基础安装到高阶调试的完整操作流程,重点阐述环境配置、权限管理、数据安全等关键环节,帮助开发者规避常见风险,实现高效资源获取与规范化操作。

一、ADB工具核心价值与应用场景

ADB作为Android SDK的核心组件,承担着设备调试、文件传输、日志分析等关键职能。通过客户端-服务端架构,它允许开发者在PC端执行设备shell命令,实现应用安装卸载、系统级参数调整、屏幕录制等深度操作。特别在华为等品牌设备的系统优化场景中,ADB可解锁官方未开放的功能模块,成为开发者不可或缺的工具。

二、官方资源获取与验证方法

Google提供多平台ADB工具包:

• Windows: • Mac/Linux:对应系统后缀的压缩包链接

adb version命令验证安装结果。建议优先选用2024年后更新的SDK版本,避免兼容性问题。对于企业用户,微软MSDN、TechBench等平台提供长期支持版资源,满足稳定性需求。

三、第三方渠道安全筛选准则

非官方渠道需遵循三项安全原则:

1. 平台认证:选择CSDN、微软技术社区等专业开发者平台

2. 文件验证:比对哈希值(如SHA-256),避免植入式恶意代码

3. 权限控制:禁用非必要系统权限,如华为工具包中的打印服务模块

典型案例包括火绒安全认证的ADB集成包与设备厂商定制工具,此类资源已通过沙箱测试与数字签名验证。四、环境配置标准化流程

Windows系统配置包含三步关键操作:

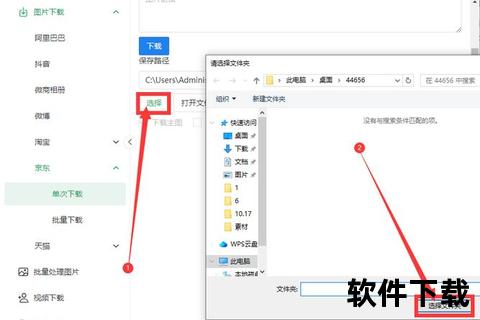

1. 路径解压:建议采用无空格目录(如C:adb_toolkit)

2. 变量添加:控制面板→系统→高级设置→Path变量追加工具路径

3. 驱动匹配:华为等设备需单独安装HiSuite驱动

Mac/Linux用户可通过Homebrew实现自动化部署:brew install android-platform-tools,环境验证时需关注adb devices的设备识别状态。

五、设备连接与权限管理规范

建立安全连接需完成:

• USB调试授权:开发者选项内启用调试模式

• RSA密钥交换:首次连接时确认设备指纹

• 网络调试加密:Wi-Fi连接采用TLS 1.3协议

权限管理方面,建议遵循最小权限原则:

adb shell普通权限adb root获取临时权限adb remount等敏感操作六、高危操作风险防控策略

针对文件刷写、系统分区修改等操作,必须建立三重防护机制:

1. 操作审计:记录adb logcat :W输出的警告日志

2. 数据备份:执行adb backup -all全量备份

3. 回滚方案:准备官方固件包与adb restore恢复指令

七、自动化运维与效率提升方案

通过批处理脚本实现:

• 批量安装:FOR %i IN (.apk) DO adb install %i

• 日志分析:adb logcat -v time > debug_%date%.log

• 设备监控:adb shell dumpsys meminfo实时内存监测

八、典型问题诊断与解决方法

高频故障处理方案包括:

1. 设备未识别:检查USB调试授权状态,重启ADB服务(adb kill-server)

2. 权限拒绝:华为设备需关闭系统完整性保护

3. 端口冲突:指定非5037端口启动服务(adb -p 6666 start-server)

通过上述系统化操作框架,开发者可构建从资源获取到生产部署的完整ADB应用体系。建议定期查阅Google开发者文档(更新周期6个月)与设备厂商技术公告,及时获取安全补丁与功能升级,确保工具链的可靠性与先进性。