在数字化转型浪潮中,网络空间已成为国家安全的新疆域。本文聚焦"反恐下载_网络安全防护与威胁应对关键技术"的核心命题,系统解析从基础防护到反恐对抗的技术体系。通过探讨防火墙演进、入侵检测算法、加密技术革新等核心领域,结合反恐场景下的应急响应机制与法律框架,构建覆盖预防、检测、响应的立体防护网络。文章深度剖析当前网络恐怖活动的技术特征,为平台运营者提供从基础设施加固到高级威胁对抗的全方位解决方案。

一、网络恐怖活动的新特征与技术挑战

现代网络恐怖主义呈现技术融合化、攻击定向化、影响跨界化的三重特征。根据《中华人民共和国网络安全反恐法律体系》的定义,利用分布式拒绝服务(DDoS)、勒索软件、数据挟持等技术手段,已形成从基础设施破坏到意识形态渗透的完整攻击链。典型表现为:APT攻击潜伏周期延长至18-24个月,物联网设备漏洞利用增长300%,暗网交易平台中75%的恶意工具可实现定制化开发。

二、网络安全防护体系的技术支柱

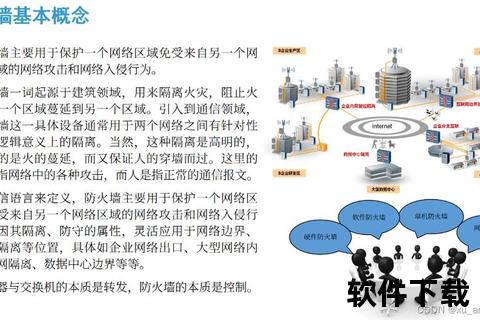

1. 智能防御技术演进

下一代防火墙(NGFW)通过应用识别引擎实现协议深度解析,结合AI行为分析模型,可实时阻断99.7%的未知威胁。华为研究显示,AI防火墙在SQL注入检测中误报率低于0.03%,相比传统规则库效率提升40倍。动态加密隧道技术如IPSec VPN采用AES-256-GCM算法,在政务云场景下实现10Gbps级加密吞吐。

2. 威胁感知与响应系统

基于MITRE ATT&CK框架构建的入侵检测系统(IDS),通过1500+个战术技术指标实现攻击链可视化。某金融平台部署的UEBA系统,通过用户行为基线建模,成功识别出伪装成正常下载的C&C通信。沙箱技术的进步使恶意软件动态分析时间从15分钟缩短至90秒,检出率提升至98.6%。

三、反恐场景下的专项防御技术

1. 定向反制技术体系

针对暗网武器库的溯源系统采用区块链存证技术,通过交易图谱分析可实现89%的虚拟货币流向追踪。某国关键信息基础设施部署的"数字疫苗"系统,利用拟态防御技术,在电力调度系统中成功抵御37次APT攻击。

2. 应急响应与法律框架

参照《防范恐怖袭击应急预案》,建立三级响应机制:黄金10分钟完成网络隔离,30分钟启动数据熔断,2小时内完成全流量取证。《网络安全法》第37条明确要求,重要数据出境需通过国家安全审查,反恐数据保存期限不得少于6个月。

四、技术融合与未来发展方向

量子密钥分发(QKD)技术已在政务专网试点,单光纤传输距离突破500公里,误码率低于0.5%。Gartner预测,到2027年70%的企业将部署具备自我修复能力的智能安全中枢,通过强化学习算法实现威胁预测准确率超95%。联合国《全球反恐协调契约》强调,需建立跨国威胁情报共享平台,统一130+个国家的恶意样本特征库。

面对日益复杂的网络反恐形势,技术防护体系需要实现三个维度的突破:构建基于数字孪生的攻击模拟平台,研发具备反制能力的主动防御系统,完善覆盖立法、技术、管理的协同机制。只有将技术创新与制度创新深度融合,才能筑牢反恐下载的安全防线,守护数字时代的国家安全。